Recent File Seeker é uma ferramenta gratuita e portátil, criada para localizar ficheiros utilizando filtros especiais, e exportar os resulados para um ficheiro de texto. Os resultados são compatíveis com UVK.

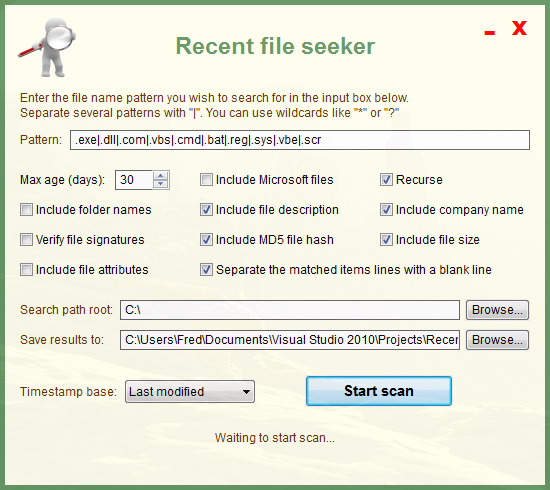

Captura de écran:

Apesar de Recent file seeker (RFS) ter sido criado para procurar por malware, pode utilizá-lo para procurar o que quizer.

RFS utiliza um padrão de procura muito dinâmico, que permite inserir vários padrões de uma vez e utilizar jokers.

Configurar o padrão de busca

Vários padrões de procura devem ser separados por |. Estes podem conter jokers (* ou ?).

O * (asterisco) vai corresponder a qualquer caractere zero ou mais vezes. O ? (ponto de interrogação) irá corresponder a qualquer caractere zero ou uma vez.

O padrão não é sensível a maiúsculas/minúsculas. Exemplo:

Para procurar ficheiros de fotos com nomes contendo "imagem" no início do nome do ficheiros, você poderia usar o seguinte padrão:

* imagem.jpg|imagem*.png|imagem*.bmp|imagem*.gif

Visto que * corresponde a qualquer caractere zero ou mais vezes, este padrão corresponderia a nomes como Imagem.jpg, ou Imagem12345.gif

A fim de restringir o mesmo padrão para apenas 4 caracteres depois de "imagem" você poderia usar:

imagem????.jpg | imagem????.png |imagem????.bmp |imagem????.gif

Se o campo do padrão de busca estiver vazio, nenhum filtro será utilizado, e todos os ficheiros criados, modificados ou acedidos ​​(dependendo da opção escolhida) dentro do número selecionado de dias será escrito no relatório.

Um procedimento comum para procurar malware é usar o padrão de pesquisa pré-definido e definir o campo Max file size para um ou dois dias antes da infecção. RFS irá procurar todos os executáveis​​, DLLs, scripts cmd e vbs e drivers modificados durante os dias seleccionados.

Escolher a localização do log e a opção Timestamp base

Os resultados serão exportados para o ficheiro no campo Save results to:. Clique Browse... para escolher um outro ficheiro.

Pode escolher procurar ficheiros ou pastas com base na data de criação, ultimo acesso, ou modificação, na caixa de selecção Timestamp base.

Exportando a informação para o log

A informação correspondente a um ficheiro encontrado fará uma linha no log com o seguinte formato:

Modo | Data de modificação | Caminho | Atributos | Descrição | Tamanho | MD5 | Nome do publicador

Como vê, a informação é exportada em vários campos separados por " | ", como no log do UVK..

Nem todos os campos mencionados poderão estar presentes. Isso dependerá das opções selecionadas antes de começar o scan. As opções são auto-explicatórias, mas vamos explicá-las de qualquer maneira.

Modo : (<RecentFiles>) Esta palavra-chave está sempre presente. Ela é utilizada pelo UVK como referência, no caso de querer eliminar o ficheiro correspondent utilizando o UVK.

Data de modificação : Este campo está sempre presente. Também poderá ser a data de criação ou do último acesso, dependendo da opção selecionada na caixa de selecção Timestamp base.

Caminho : O caminho completo do ficheiro encontrado. Este campo está sempre presente.

Atributos : Os atributos do ficheiro encontrado. Será uma palavra no formato "RASHNDOCT". Cada letra estará presente se o ficheiro tiver os atributos correspondentes: "R" = Leitura apenas, "A" = Arquivo, "S" = Sistema, "H" = Oculto, "N" = Normal, "D" = Pasta, "O" = Offline, "C" = Comprimido (Compressão NTFS, não zip), "T" = Temporário.

Este campo estará presente se Include file attributes estiver selecionado.

Descrição : A descrição do ficheiro encontrado. Este campo estará presente se Include file description estiver selecionado.

Tamanho : O tamanho do ficheiro encontrado. Este campo estará presente se Include file size estiver selecionado.MD5 : O hash MD5 do ficheiro encontrado. Este campo estará presente se Include file MD5 hash estiver selecionado.

Note que a criação do hashpode demorar algum tempo se o tamanho do ficheiro for grande (1 GB ou mais).

Nome do publicador : O nome do publicador do ficheiro encontrado. Este campo estará presente se Include company name estiver selecionado.

Se Verify file signature estiver seleccionado, o publicador será verificado, o que lhe permitirá confirmar a autenticidade do ficheiro.

Selecione Include Microsoft files se desejar que todos os ficheiros encontrados sejam exportados. Se esta opção não estiver selecionada, os ficheiros de Microsoft serão ignorados.

De-selecione Recurse se desejar que RFS não analize sub-pastas e ficheiros. Isto fará RFS exportar apenas os ficheiros presentes na pasta selecionada.

Selecione Include folder names se desejar que RFS analize também nomes de pastas. Neste caso, deverá adicionar padrões de busca para os nomes das pastas a pesquizar.

Ex.: Se deseja procurar executáveis, drivers e pastas contendo Antivirus XP poderá usar o padrão .exe|.sys|antivirus xp*.

Executar a análise

Para escolher a pasta inicial do scan, clique Browse, na linha Search path root, ou digite manualmente o caminho na caixa de texto correspondente.

Quando tiver selecionado as opções desejadas, clique Start scan, ou pima a tecla Enter para iniciar o scan.

Espere enquanto RFS analiza a pasta ou unidade selecionada.

Pode parar ou pausar o scan a qualquer momento, clicando no mesmo botão, cujo mome foi mudado para Stop scan.

Download

Clique no botão abaixo para transferir a última versão da ferramenta.

Version actual:

O que há de novo nesta versão

A aplicação foi completamente re-criada em C++. As versões anteriores tinham sido escritas em AutoIt.

Foram adicionadas as seguintes opções: Include file attributes, Include file size, Include MD5 hash, Verify file signatures e Dupla quebra de linha no log.

Deteção automática de uma instalação de UVK, permitindo abrir o log com o UVK log analyzer se possível.